お知らせ お客さま各位 「ひかり電話ルータ/ホームゲートウェイ」におけるクロスサイトスクリプティング、クロスサイトリクエストフォージェリの脆弱性

情報掲載日:2019年6月26日

東日本電信電話株式会社

概要

弊社が提供する一部の「ひかり電話ルータ/ホームゲートウェイ」のWeb設定画面に脆弱性が存在することが判明しました。

この問題の影響を受けるファームウェアのバージョンを以下に示しますので、以下の修正プログラムを適用してください。

該当製品の確認方法

影響を受ける製品とファームウェアバージョンは以下のとおりです。

ひかり電話ルータ/ホームゲートウェイ

PR-S300NE/RT-S300NE/RV-S340NE ファームウェアバージョン「Ver. 19.41」以前

PR-S300HI/RT-S300HI/RV-S340HI ファームウェアバージョン「Ver.19.01.0005」以前

PR-S300SE/RT-S300SE/RV-S340SE ファームウェアバージョン「Ver.19.40」以前

PR-400NE/RT-400NE/RV-440NE ファームウェアバージョン「Ver.7.42」以前

PR-400KI/RT-400KI/RV-440KI ファームウェアバージョン「ver.07.00.1010」以前

PR-400MI/RT-400MI/RV-440MI ファームウェアバージョン「Ver. 07.00.1012」以前

PR-500KI/RT-500KI ファームウェアバージョン「Ver.01.00.0090」以前

RS-500KI ファームウェアバージョン「Ver.01.00.0070」以前

PR-500MI/RT-500MI ファームウェアバージョン「Ver.01.01.0014」以前

RS-500MI ファームウェアバージョン「Ver.03.01.0019」以前

使用しているバージョン番号については、以下の方法で確認いただけます。

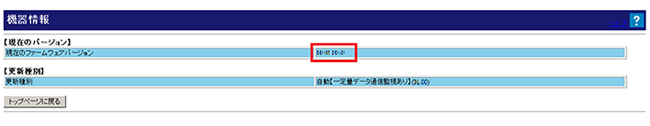

バージョン確認方法 (例:PR-500MIをご使用の場合)

-

PCと「ホームゲートウェイ/ひかり電話ルータ」のLANポートがLANケーブルで接続されていることを確認し、WebブラウザのURL欄に「http://ntt.setup/info」を入力します。

-

赤枠内に表示されるファームウェアバージョンを確認します。

脆弱性の説明

ひかり電話ルータ/ホームゲートウェイの一部の設定画面において、クロスサイトスクリプティング、クロスサイトリクエストフォージェリの脆弱性が存在します。

クロスサイトスクリプティングの脆弱性は、脆弱性のあるWebサイトの入力フォームなどに悪意のある命令(スクリプト)を埋め込み、閲覧者のブラウザ上で実行を可能にさせます。

クロスサイトリクエストフォージェリの脆弱性は、細工されたリンクの中の悪意のある要求(リクエスト)が、ユーザの要求であるかのように偽って(フォージェリ)、ログイン中のウェブサイトに送信され、ログイン中のウェブサイトでユーザの意思とは別の操作をさせられてしまいます。

脆弱性がもたらす脅威

悪意のあるスクリプトにより表示された偽の入力フォームに個人情報など入力した情報が、攻撃者へ送信されてしまう可能性があります。

対策方法

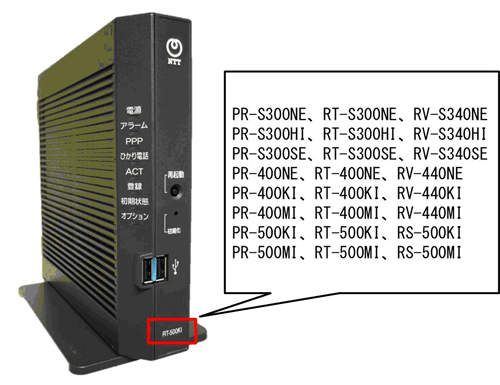

当社が提供する情報をもとに最新版のファームウェアへアップデートしてください。 ご利用中のひかり電話対応機器の前面に記載されている機種名をご確認いただき、それぞれのリンクからアップデートをお願いします。

ひかり電話ルータ/ホームゲートウェイ

- PR-S300NEの場合

https://web116.jp/ced/support/version/broadband/pr_s300ne/ - RT-S300NEの場合

https://web116.jp/ced/support/version/broadband/rt_s300ne/ - RV-S340NEの場合

https://web116.jp/ced/support/version/broadband/rv_s340ne/ - PR-S300HIの場合

https://web116.jp/ced/support/version/broadband/pr_s300hi/ - RT-S300HIの場合

https://web116.jp/ced/support/version/broadband/rt_s300hi/ - RV-S340HIの場合

https://web116.jp/ced/support/version/broadband/rv_s340hi/ - PR-S300SEの場合

https://web116.jp/ced/support/version/broadband/pr_s300se/ - RT-S300SEの場合

https://web116.jp/ced/support/version/broadband/rt_s300se/ - RV-S340SEの場合

https://web116.jp/ced/support/version/broadband/rv_s340se/ - PR-400NEの場合

https://web116.jp/ced/support/version/broadband/pr_400ne/ - RT-400NEの場合

https://web116.jp/ced/support/version/broadband/rt_400ne/ - RV-440NEの場合

https://web116.jp/ced/support/version/broadband/rv_440ne/ - PR-400KIの場合

https://web116.jp/ced/support/version/broadband/pr_400ki/ - RT-400KIの場合

https://web116.jp/ced/support/version/broadband/rt_400ki/ - RV-440KIの場合

https://web116.jp/ced/support/version/broadband/rv_440ki/ - PR-400MIの場合

https://web116.jp/ced/support/version/broadband/pr_400mi/ - RT-400MIの場合

https://web116.jp/ced/support/version/broadband/rt_400mi/ - RV-440MIの場合

https://web116.jp/ced/support/version/broadband/rv_440mi/ - PR-500KIの場合

https://web116.jp/ced/support/version/broadband/pr_500ki/ - RT-500KIの場合

https://web116.jp/ced/support/version/broadband/rt_500ki/ - RS-500KIの場合

https://web116.jp/ced/support/version/broadband/rs_500ki/ - PR-500MIの場合

https://web116.jp/ced/support/version/broadband/pr_500mi/ - RT-500MIの場合

https://web116.jp/ced/support/version/broadband/rt_500mi/ - RS-500MIの場合

https://web116.jp/ced/support/version/broadband/rs_500mi/

謝辞

三井物産セキュアディレクション株式会社の米山俊嗣氏よりこの問題をご報告いただきました。感謝申し上げます。

更新履歴

2019.06.26 この脆弱性情報ページを公開しました。

連絡先

通信機器お取扱い相談センタ

0120-970413へ(通話料無料)(03-5667-7100※)

0120-970413へ(通話料無料)(03-5667-7100※)

受付時間:午前9時~午後5時(土曜・日曜休日・年末年始を除きます)

-

※携帯電話・PHS・050IP電話用 通話料金がかかります。